Download the PHP package etm/etm_permisos without Composer

On this page you can find all versions of the php package etm/etm_permisos. It is possible to download/install these versions without Composer. Possible dependencies are resolved automatically.

Informations about the package etm_permisos

��#� �e�t�m�p�e�r�m�i�s�o�s�

�E�s� �u�n� �p�a�q�u�e�t�e� �q�u�e� �n�o�s� �a�y�u�d�a�r��� �a�l� �m�a�n�e�j�o� �d�e� �r�o�l�e�s� �y� �p�e�r�m�i�s�o�s� �p�a�r�a� �l�a�r�a�v�e�l� �d�e� �m�a�n�e�r�a� �s�e�n�c�i�l�l�a�.�

�#�#� �C�r�e�a� �t�u� �m�i�s�m�o� �e�s�t�e� �p�a�q�u�e�t�e�:�

���E�l� �p�a�q�u�e�t�e� �d�e� �L�a�r�a�v�e�l�/�u�i� �d�e�b�e� �e�s�t�a�r� �i�n�s�t�a�l�a�d�o� �e�n� �L�a�r�a�v�e�l� �p�a�r�a� �q�u�e� �f�u�n�c�i�o�n�e� �c�o�r�r�e�c�t�a�m�e�n�t�e� �e�s�t�e� �p�a�q�u�e�t�e�.���

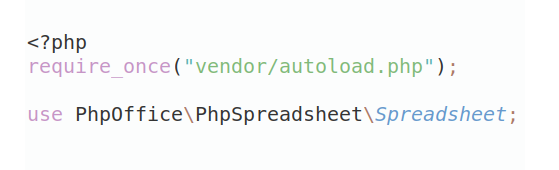

�#�#� �I�n�s�t�a�l�a�c�i���n�

�E�j�e�c�u�t�e� �e�n� �e�l� �t�e�r�m�i�n�a�l� �e�l� �s�i�g�u�i�e�n�t�e� �c�o�m�a�n�d�o�:�

���`�b�a�s�h�

�c�o�m�p�o�s�e�r� �r�e�q�u�i�r�e� �e�t�m�/�e�t�m�_�p�e�r�m�i�s�o�s�

���`�

�#�#� �U�s�o� �d�e�l� �p�a�q�u�e�t�e�

�U�n�a� �v�e�z� �i�n�s�t�a�l�a�d�o� �e�l� �p�a�q�u�e�t�e� �e�n� �l�a�r�a�v�e�l� �,� �e�s� �r�e�c�o�m�e�n�d�a�b�l�e� �u�t�i�l�i�z�a�r� �e�l� �s�i�g�u�i�e�n�t�e� �c�o�m�a�n�d�o� �p�a�r�a� �e�x�p�o�r�t�a�r� �l�a�s� �m�i�g�r�a�c�i�o�n�e�s�,� �a�r�c�h�i�v�o� �s�e�e�d�e�r�,� �v�i�s�t�a�s�,� �p�o�l���t�i�c�a�s� �y� �m�u�c�h�o� �m���s�:�

���`�b�a�s�h�

�p�h�p� �a�r�t�i�s�a�n� �v�e�n�d�o�r�:�p�u�b�l�i�s�h� �-�-�p�r�o�v�i�d�e�r�=�"�e�t�m�\�e�t�m�_�p�e�r�m�i�s�o�s�\�e�t�m�P�e�r�m�i�s�o�s�S�e�r�v�i�c�e�P�r�o�v�i�d�e�r�"�

���`�

�L�u�e�g�o� �d�e� �h�a�b�e�r� �e�j�e�c�u�t�a�d�o� �e�l� �c�o�m�a�n�d�o� �a�n�t�e�r�i�o�r�,� �v�a�m�o�s� �a� �r�e�v�i�s�a�r� �e�n� �l�a� �i�n�s�t�a�l�a�c�i���n� �d�e� �l�a�r�a�v�e�l� �e�l� �s�i�g�u�i�e�n�t�e� �a�r�c�h�i�v�o� ���c�o�n�f�i�g�/�e�t�m�_�p�e�r�m�i�s�o�s�.�p�h�p��� �

���`�p�h�p�

�r�e�t�u�r�n� �[�

� � �'�R�o�u�t�e�R�o�l�e�'� �=�>� �'�r�o�l�e�'�,�

� � �'�R�o�u�t�e�U�s�e�r�'� �=�>� �'�u�s�e�r�'�,�

� � �'�I�d�R�o�l�e�D�e�f�a�u�l�t�'� �=�>� �2�

�]�;�

���`�

�E�n� �e�s�t�e�,� �p�o�d�r�e�m�o�s� �c�a�m�b�i�a�r� �l�a�s� �u�r�l�s� �q�u�e� �v�i�e�n�e�n� �p�o�r� �d�e�f�e�c�t�o� �t�a�n�t�o� �p�a�r�a� �a�c�c�e�d�e�r� �a� �l�o�s� �r�o�l�e�s� �c�o�m�o� �p�a�r�a� �l�o�s� �u�s�u�a�r�i�o�s�.� �P�o�r� �o�t�r�o� �l�a�d�o�,� �p�o�d�r�e�m�o�s� �t�a�m�b�i���n� �c�a�m�b�i�a�r� �c�u�a�l� �s�e�r��� �e�l� �i�d� �d�e�l� �r�o�l� �p�o�r� �d�e�f�e�c�t�o� �q�u�e� �s�e� �a�s�i�g�n�a�r��� �c�u�a�n�d�o� �s�e� �r�e�g�i�s�t�r�e� �u�n� �u�s�u�a�r�i�o�.� � � �

�S�i� �l�u�e�g�o� �d�e� �r�e�a�l�i�z�a�r� �l�o�s� �c�a�m�b�i�o�s� �e�n� �e�l� �a�r�c�h�i�v�o� �d�e� �c�o�n�f�i�g�u�r�a�c�i���n�,� �n�o� �s�e� �r�e�f�l�e�j�a�n�,� �e�n�t�o�n�c�e�s� �d�e�b�e� �e�j�e�c�u�t�a�r� �e�l� �s�i�g�u�i�e�n�t�e� �c�o�m�a�n�d�o� �e�n� �e�l� �t�e�r�m�i�n�a�l�:�

���`�b�a�s�h�

�p�h�p� �a�r�t�i�s�a�n� �c�o�n�f�i�g�:�c�l�e�a�r�

���`�

�A�n�t�e�s� �d�e� �e�j�e�c�u�t�a�r� �e�l� �c�o�m�a�n�d�o� �

���`�b�a�s�h�

�p�h�p� �a�r�t�i�s�a�n� �m�i�g�r�a�t�e�

���`�

�r�e�c�o�m�e�n�d�a�m�o�s� �r�e�a�l�i�z�a�r� �l�a� �s�i�g�u�i�e�n�t�e� �c�o�n�f�i�g�u�r�a�c�i���n� �e�n� �e�l� �m�o�d�e�l�o� �U�s�e�r�:�

���`�p�h�p�

�u�s�e� �I�l�l�u�m�i�n�a�t�e�\�F�o�u�n�d�a�t�i�o�n�\�A�u�t�h�\�U�s�e�r� �a�s� �A�u�t�h�e�n�t�i�c�a�t�a�b�l�e�;�

�/�/�a�g�r�e�g�a�m�o�s� �e�s�t�e� �t�r�a�i�t�

�u�s�e� �e�t�m�\�e�t�m�_�p�e�r�m�i�s�o�s�\�T�r�a�i�t�s�\�U�s�e�r�T�r�a�i�t�;� �

�c�l�a�s�s� �U�s�e�r� �e�x�t�e�n�d�s� �A�u�t�h�e�n�t�i�c�a�t�a�b�l�e�

�{�

� �/�/�u�s�a�m�o�s� �e�l� �t�r�a�i�t�

� � � � �u�s�e� �U�s�e�r�T�r�a�i�t�;�

� � � � �/�/� �.�.�.�

�}�

���`�

�D�e�b�e�m�o�s� �r�e�v�i�s�a�r� �e�l� �a�r�c�h�i�v�o� �s�e�e�d� �e�t�m�P�e�r�m�i�s�s�i�o�n�I�n�f�o�S�e�e�d�e�r�.�p�h�p�,� �e�x�p�o�r�t�a�d�o� �p�o�r� �e�l� �p�a�q�u�e�t�e� �e�n� �s�u� �i�n�s�t�a�l�a�c�i���n� �d�e� �l�a�r�a�v�e�l� �e�n� �l�a� �s�i�g�u�i�e�n�t�e� �r�u�t�a�:� ���d�a�t�a�b�a�s�e�/�s�e�e�d�s�/�E�T�M�P�e�r�m�i�s�s�i�o�n�I�n�f�o�S�e�e�d�e�r�.�p�h�p���,� �y�a� �q�u�e�,� �e�n� �e�s�t�e�,� �e�n�c�o�n�t�r�a�r���s� �l�o� �s�i�g�u�i�e�n�t�e�:� �

�-� �L�a� �c�r�e�a�c�i���n� �d�e�l� �u�s�u�a�r�i�o� �a�d�m�i�n�,� �c�o�n� �e�l� �c�o�r�r�e�o� �a�d�m�i�n�@�a�d�m�i�n�.�c�o�m�.� �E�l� �u�s�u�a�r�i�o� �e�s� ���a�d�m�i�n��� �y� �l�a� �c�o�n�t�r�a�s�e���a� �e�s�:� ���a�d�m�i�n���.� �

�-� �C�r�e�a�c�i���n� �d�e� �d�o�s� �r�o�l�e�s�:� �R�o�l� �A�d�m�i�n� �y� �R�o�l� �A�u�t�e�n�t�i�c�a�t�e�d� �U�s�e�r�.�

�-� �C�r�e�a�c�i���n� �d�e� �l�a� �r�e�l�a�c�i���n� �d�e�l� �r�o�l� �A�d�m�i�n� �y� �e�l� �u�s�u�a�r�i�o� �a�d�m�i�n�.�

�-� �C�r�e�a�c�i���n� �d�e� �l�o�s� �p�e�r�m�i�s�o�s� �p�o�r� �d�e�f�e�c�t�o�.�

�U�n� �e�j�e�m�p�l�o� �d�e� �l�o� �q�u�e� �e�n�c�o�n�t�r�a�r���s� �e�n� �e�l� �a�r�c�h�i�v�o� �a�n�t�e�s� �m�e�n�c�i�o�n�a�d�o� �p�a�r�a� �l�a� �c�r�e�a�c�i���n� �d�e� �p�e�r�m�i�s�o�s� �e�s� �l�a� �s�i�g�u�i�e�n�t�e�:�

���`�p�h�p�

� � �/�/�p�e�r�m�i�s�s�i�o�n� �r�o�l�e�

� � � � � � � � �$�p�e�r�m�i�s�s�i�o�n� �=� �P�e�r�m�i�s�s�i�o�n�:�:�c�r�e�a�t�e�(�[�

� � � � � � � � � � � � �'�n�a�m�e�'� �=�>� �'�L�i�s�t� �r�o�l�e�'�,�

� � � � � � � � � � � � �'�s�l�u�g�'� �=�>� �'�r�o�l�e�.�i�n�d�e�x�'�,�

� � � � � � � � � � � � �'�d�e�s�c�r�i�p�t�i�o�n�'� �=�>� �'�A� �u�s�e�r� �c�a�n� �l�i�s�t� �r�o�l�e�'�,�

� � � � � � � � �]�)�;�

� � � � � � � � �$�p�e�r�m�i�s�s�i�o�n�_�a�l�l�[�]� �=� �$�p�e�r�m�i�s�s�i�o�n�-�>�i�d�;�

� � � � � � � � �$�p�e�r�m�i�s�s�i�o�n� �=� �P�e�r�m�i�s�s�i�o�n�:�:�c�r�e�a�t�e�(�[�

� � � � � � � � � � � � �'�n�a�m�e�'� �=�>� �'�S�h�o�w� �r�o�l�e�'�,�

� � � � � � � � � � � � �'�s�l�u�g�'� �=�>� �'�r�o�l�e�.�s�h�o�w�'�,�

� � � � � � � � � � � � �'�d�e�s�c�r�i�p�t�i�o�n�'� �=�>� �'�A� �u�s�e�r� �c�a�n� �s�e�e� �r�o�l�e�'�,�

� � � � � � � � �]�)�;�

� � � � � � � � �$�p�e�r�m�i�s�s�i�o�n�_�a�l�l�[�]� �=� �$�p�e�r�m�i�s�s�i�o�n�-�>�i�d�;�

� � � � � � � � �$�p�e�r�m�i�s�s�i�o�n� �=� �P�e�r�m�i�s�s�i�o�n�:�:�c�r�e�a�t�e�(�[�

� � � � � � � � � � � � �'�n�a�m�e�'� �=�>� �'�C�r�e�a�t�e� �r�o�l�e�'�,�

� � � � � � � � � � � � �'�s�l�u�g�'� �=�>� �'�r�o�l�e�.�c�r�e�a�t�e�'�,�

� � � � � � � � � � � � �'�d�e�s�c�r�i�p�t�i�o�n�'� �=�>� �'�A� �u�s�e�r� �c�a�n� �c�r�e�a�t�e� �r�o�l�e�'�,�

� � � � � � � � �]�)�;�

� � � � � � � � �$�p�e�r�m�i�s�s�i�o�n�_�a�l�l�[�]� �=� �$�p�e�r�m�i�s�s�i�o�n�-�>�i�d�;�

� � � � � � � � �$�p�e�r�m�i�s�s�i�o�n� �=� �P�e�r�m�i�s�s�i�o�n�:�:�c�r�e�a�t�e�(�[�

� � � � � � � � � � � � �'�n�a�m�e�'� �=�>� �'�E�d�i�t� �r�o�l�e�'�,�

� � � � � � � � � � � � �'�s�l�u�g�'� �=�>� �'�r�o�l�e�.�e�d�i�t�'�,�

� � � � � � � � � � � � �'�d�e�s�c�r�i�p�t�i�o�n�'� �=�>� �'�A� �u�s�e�r� �c�a�n� �e�d�i�t� �r�o�l�e�'�,�

� � � � � � � � �]�)�;�

� � � � � � � � �$�p�e�r�m�i�s�s�i�o�n�_�a�l�l�[�]� �=� �$�p�e�r�m�i�s�s�i�o�n�-�>�i�d�;�

� � � � � � � � �$�p�e�r�m�i�s�s�i�o�n� �=� �P�e�r�m�i�s�s�i�o�n�:�:�c�r�e�a�t�e�(�[�

� � � � � � � � � � � � �'�n�a�m�e�'� �=�>� �'�D�e�s�t�r�o�y� �r�o�l�e�'�,�

� � � � � � � � � � � � �'�s�l�u�g�'� �=�>� �'�r�o�l�e�.�d�e�s�t�r�o�y�'�,�

� � � � � � � � � � � � �'�d�e�s�c�r�i�p�t�i�o�n�'� �=�>� �'�A� �u�s�e�r� �c�a�n� �d�e�s�t�r�o�y� �r�o�l�e�'�,�

� � � � � � � � �]�)�;�

� � � � � � � � �$�p�e�r�m�i�s�s�i�o�n�_�a�l�l�[�]� �=� �$�p�e�r�m�i�s�s�i�o�n�-�>�i�d�;�

���`�

�R�e�c�o�m�e�n�d�a�m�o�s� �c�r�e�a�r� �l�o�s� �p�e�r�m�i�s�o�s� �a�d�i�c�i�o�n�a�l�e�s� �q�u�e� �n�e�c�e�s�i�t�a�s� �a�l� �f�i�n�a�l� �d�e� �e�s�t�e� �a�r�c�h�i�v�o� �c�o�n� �l�a� �m�i�s�m�a� �e�s�t�r�u�c�t�u�r�a� �q�u�e� �l�a� �a�n�t�e�r�i�o�r�.�

�U�n�a� �v�e�z� �t�e�n�g�a�s� �t�o�d�o�s� �l�o�s� �p�e�r�m�i�s�o�s� �q�u�e� �n�e�c�e�s�i�t�a�s�,� �d�e�b�e�s� �m�o�d�i�f�i�c�a�r� �e�l� �a�r�c�h�i�v�o� ���D�a�t�a�b�a�s�e�S�e�e�d�e�r�.�p�h�p��� �p�a�r�a� �c�a�r�g�a�r� �e�l� �s�e�e�d�e�r�.� �

�A�d�j�u�n�t�o� �u�n� �e�j�e�m�p�l�o� �d�e� �c�o�m�o� �d�e�b�e� �q�u�e�d�a�r� �e�s�t�e� �a�r�c�h�i�v�o�:�

���`�p�h�p�

�u�s�e� �I�l�l�u�m�i�n�a�t�e�\�D�a�t�a�b�a�s�e�\�S�e�e�d�e�r�;�

�c�l�a�s�s� �D�a�t�a�b�a�s�e�S�e�e�d�e�r� �e�x�t�e�n�d�s� �S�e�e�d�e�r�

�{�

� � � � �/���

� � � � � �*� �S�e�e�d� �t�h�e� �a�p�p�l�i�c�a�t�i�o�n�'�s� �d�a�t�a�b�a�s�e�.�

� � � � � �*�

� � � � � �*� �@�r�e�t�u�r�n� �v�o�i�d�

� � � � � �*�/�

� � � � �p�u�b�l�i�c� �f�u�n�c�t�i�o�n� �r�u�n�(�)�

� � � � �{�

� � � � � � � � �/�/�$�t�h�i�s�-�>�c�a�l�l�(�U�s�e�r�s�T�a�b�l�e�S�e�e�d�e�r�:�:�c�l�a�s�s�)�;�

� � � � � � � � �$�t�h�i�s�-�>�c�a�l�l�(�E�T�M�P�e�r�m�i�s�s�i�o�n�I�n�f�o�S�e�e�d�e�r�:�:�c�l�a�s�s�)�;�

� � � � �}�

�}�

���`�

�A�h�o�r�a� �s�i� �p�o�d�r�e�m�o�s� �e�j�e�c�u�t�a�r� �e�l� �s�i�g�u�i�e�n�t�e� �c�o�m�a�n�d�o� �e�n� �e�l� �t�e�r�m�i�n�a�l�

���`�b�a�s�h�

�p�h�p� �a�r�t�i�s�a�n� �m�i�g�r�a�t�e� �-�-�s�e�e�d�

���`�

�U�n�a� �v�e�z� �c�a�r�g�a�d�a�s� �t�o�d�a�s� �l�a�s� �t�a�b�l�a�s� �a� �t�u� �b�a�s�e� �d�e� �d�a�t�o�s� �c�o�n� �t�o�d�o�s� �l�o�s� �p�e�r�m�i�s�o�s� �d�e� �l�u�g�a�r�,� �y�a� �p�o�d�r���s� �a�c�c�e�d�e�r� �a� �l�a� �u�r�l� �/�r�o�l�e� �p�a�r�a� �a�c�c�e�d�e�r� �a� �l�o�s� �r�o�l�e�s� �y� �/�u�s�e�r� �p�a�r�a� �l�o�s� �u�s�u�a�r�i�o�s�.�

�#�#� �B�l�i�n�d�a�r� �l�o�s� �c�o�n�t�r�o�l�a�d�o�r�e�s� �c�o�n� �G�a�t�e�s� �y� �P�o�l���t�i�c�a�s�:�

�#�#� �G�a�t�e�s�:�

�S�u�p�o�n�g�a�m�o�s� �q�u�e� �t�e�n�e�m�o�s�:�

�-� �P�e�r�m�i�s�o�s� �p�a�r�a� �l�o�s� �r�o�l�e�s� �e�n� �e�l� �a�r�c�h�i�v�o� �E�T�M�P�e�r�m�i�s�s�i�o�n�I�n�f�o�S�e�e�d�e�r�

�-� �U�n� �m�o�d�e�l�o� �l�l�a�m�a�d�o�:� �R�o�l�e�

�-� �U�n� �c�o�n�t�r�o�l�a�d�o�r� �l�l�a�m�a�d�o�:� �R�o�l�e�C�o�n�t�r�o�l�l�e�r�

�-� �U�n� �a�r�c�h�i�v�o� �b�l�a�d�e� �u�b�i�c�a�d�o� �e�n� �v�i�e�w�s�/�r�o�l�e�/�i�n�d�e�x�.�b�l�a�d�e�.�p�h�p�

�Y� �s�u�p�o�n�g�a�m�o�s� �q�u�e� �q�u�i�e�r�e�s� �v�a�l�i�d�a�r� �s�i� �u�n� �u�s�u�a�r�i�o� �t�i�e�n�e� �e�l� �s�i�g�u�i�e�n�t�e� �p�e�r�m�i�s�o�:�

���`�p�h�p�

�$�p�e�r�m�i�s�s�i�o�n� �=� �P�e�r�m�i�s�s�i�o�n�:�:�c�r�e�a�t�e�(�[�

� � � �'�n�a�m�e�'� �=�>� �'�C�r�e�a�t�e� �r�o�l�e�'�,�

� � � �'�s�l�u�g�'� �=�>� �'�r�o�l�e�.�c�r�e�a�t�e�'�,�

� � � �'�d�e�s�c�r�i�p�t�i�o�n�'� �=�>� �'�A� �u�s�e�r� �c�a�n� �c�r�e�a�t�e� �r�o�l�e�'�,�

�]�)�;�

���`�

�P�a�r�a� �b�l�i�n�d�a�r� �(�c�o�m�p�r�o�b�a�r� �s�i� �t�i�e�n�e� �o� �n�o� �a�c�c�e�s�o� �u�n� �u�s�u�a�r�i�o� �a� �u�n� �m���t�o�d�o�)� �c�o�n� �G�a�t�e�s� �c�a�d�a� �m���t�o�d�o� �d�e�l� �c�o�n�t�r�o�l�a�d�o�r� �p�o�d�e�m�o�s� �h�a�c�e�r�l�o� �d�e� �d�o�s� �f�o�r�m�a�s�:�

�1�.� �P�r�i�m�e�r�a� �f�o�r�m�a� �u�s�a�n�d�o� �G�a�t�e�s�:�

���`�p�h�p�

�n�a�m�e�s�p�a�c�e� �A�p�p�\�H�t�t�p�\�C�o�n�t�r�o�l�l�e�r�s�;�

�u�s�e� �I�l�l�u�m�i�n�a�t�e�\�H�t�t�p�\�R�e�q�u�e�s�t�;�

�u�s�e� �A�p�p�\�J�h�o�n�a�t�a�n�P�e�r�m�i�s�s�i�o�n�\�M�o�d�e�l�s�\�R�o�l�e�;�

�u�s�e� �A�p�p�\�J�h�o�n�a�t�a�n�P�e�r�m�i�s�s�i�o�n�\�M�o�d�e�l�s�\�P�e�r�m�i�s�s�i�o�n�;�

�/�/�A���a�d�i�m�o�s� �e�l� �f�a�c�a�d�e�s� �G�a�t�e�

�u�s�e� �I�l�l�u�m�i�n�a�t�e�\�S�u�p�p�o�r�t�\�F�a�c�a�d�e�s�\�G�a�t�e�;�

�c�l�a�s�s� �R�o�l�e�C�o�n�t�r�o�l�l�e�r� �e�x�t�e�n�d�s� �C�o�n�t�r�o�l�l�e�r�

�{�

� � � � �.�.�.�

� � � � �p�u�b�l�i�c� �f�u�n�c�t�i�o�n� �c�r�e�a�t�e�(�)�

� � � � �{�

� � � � � � � � �/�/�C�o�n� �g�a�t�e� �r�e�v�i�s�a�m�o�s� �s�i� �e�l� �u�s�u�a�r�i�o� �a�c�t�u�a�l� �t�i�e�n�e� �a�c�c�e�s�o� �a�l� �p�e�r�m�i�s�o� �q�u�e� �t�i�e�n�e� �e�l� �s�l�u�g�:� �r�o�l�e�.�c�r�e�a�t�e�

� � � � � � � � �G�a�t�e�:�:�a�u�t�h�o�r�i�z�e�(�'�h�a�v�e�a�c�c�e�s�s�'�,�'�r�o�l�e�.�c�r�e�a�t�e�'�)�;�

� � � � � � � � �$�p�e�r�m�i�s�s�i�o�n�s� �=� �P�e�r�m�i�s�s�i�o�n�:�:�g�e�t�(�)�;�

� � � � � � � � �r�e�t�u�r�n� �v�i�e�w�(�'�r�o�l�e�.�c�r�e�a�t�e�'�,� �c�o�m�p�a�c�t�(�'�p�e�r�m�i�s�s�i�o�n�s�'�)�)�;�

� � � � �}�

� � � � �.�.�.�

�}�

���`�

�2�.� �S�e�g�u�n�d�a� �F�o�r�m�a� �u�s�a�n�d�o� �$�t�h�i�s�:�

���`�p�h�p�

�n�a�m�e�s�p�a�c�e� �A�p�p�\�H�t�t�p�\�C�o�n�t�r�o�l�l�e�r�s�;�

�u�s�e� �I�l�l�u�m�i�n�a�t�e�\�H�t�t�p�\�R�e�q�u�e�s�t�;�

�u�s�e� �A�p�p�\�J�h�o�n�a�t�a�n�P�e�r�m�i�s�s�i�o�n�\�M�o�d�e�l�s�\�R�o�l�e�;�

�u�s�e� �A�p�p�\�J�h�o�n�a�t�a�n�P�e�r�m�i�s�s�i�o�n�\�M�o�d�e�l�s�\�P�e�r�m�i�s�s�i�o�n�;�

�c�l�a�s�s� �R�o�l�e�C�o�n�t�r�o�l�l�e�r� �e�x�t�e�n�d�s� �C�o�n�t�r�o�l�l�e�r�

�{�

� � � � �.�.�.�

� � � � �p�u�b�l�i�c� �f�u�n�c�t�i�o�n� �c�r�e�a�t�e�(�)�

� � � � �{�

� � � � � � � � �/�/�c�o�n� �$�t�h�i�s� �r�e�v�i�s�a�m�o�s� �s�i� �e�l� �u�s�u�a�r�i�o� �a�c�t�u�a�l� �t�i�e�n�e� �a�c�c�e�s�o� �a�l� �p�e�r�m�i�s�o� �q�u�e� �t�i�e�n�e� �e�l� �s�l�u�g�:� �r�o�l�e�.�c�r�e�a�t�e�

� � � � � � � � �$�t�h�i�s�-�>�a�u�t�h�o�r�i�z�e�(�'�h�a�v�e�a�c�c�e�s�s�'�,�'�r�o�l�e�.�c�r�e�a�t�e�'�)�;�

� � � � � � � � �$�p�e�r�m�i�s�s�i�o�n�s� �=� �P�e�r�m�i�s�s�i�o�n�:�:�g�e�t�(�)�;�

� � � � � � � � �r�e�t�u�r�n� �v�i�e�w�(�'�r�o�l�e�.�c�r�e�a�t�e�'�,� �c�o�m�p�a�c�t�(�'�p�e�r�m�i�s�s�i�o�n�s�'�)�)�;�

� � � � �}�

� � � � �.�.�.�

�}�

���`�

�#�#� �P�o�l���t�i�c�a�s�:�

�S�u�p�o�n�g�a�m�o�s� �q�u�e� �q�u�i�e�r�e�s� �r�e�a�l�i�z�a�r� �u�n�a� �c�o�m�p�r�o�b�a�c�i���n� �p�a�r�a� �q�u�e� �u�n� �u�s�u�a�r�i�o� �p�u�e�d�a� �v�e�r� �l�o�s� �r�e�g�i�s�t�r�o�s� �q�u�e� �h�a� �e�l� �h�a� �c�r�e�a�d�o�.� �T�e� �e�x�p�l�i�c�a�r�e�m�o�s� �c�o�m�o� �h�a�c�e�r�l�o� �c�o�n� �u�n� �e�j�e�m�p�l�o� �p�u�n�t�u�a�l� �q�u�e� �e�s�t�e� �p�a�q�u�e�t�e� �t�r�a�e�.�

�1�.� �E�n� �e�l� �a�r�c�h�i�v�o� �s�e�e�d�:� ���E�T�M�P�e�r�m�i�s�s�i�o�n�I�n�f�o�S�e�e�d�e�r�.�p�h�p��� �d�e�b�e�m�o�s� �a�g�r�e�g�a�r� �l�o�s� �p�e�r�m�i�s�o�s� �q�u�e� �q�u�e�r�a�m�o�s�,� �y� �d�e�b�e�n� �c�o�n�t�e�m�p�l�a�r� �e�s�t�a� �m�i�s�m�a� �e�s�t�r�u�c�t�u�r�a�,� �p�e�r�o� �r�e�a�l�m�e�n�t�e� �l�o� �m�a�s� �i�m�p�o�r�t�a�n�t�e� �e�s� �e�l� �s�l�u�g� �d�e� �l�o�s� �p�e�r�m�i�s�o�s�,� �p�o�r�q�u�e� �e�s� �c�o�n� �e�s�t�e� �c�a�m�p�o� �q�u�e� �v�a�m�o�s� �a� �h�a�c�e�r� �l�a� �v�a�l�i�d�a�c�i���n� �s�i� �e�l� �u�s�u�a�r�i�o� �p�u�e�d�e� �o� �n�o� �h�a�c�e�r� �u�n�a� �a�c�c�i���n� �e�n� �e�l� �s�i�s�t�e�m�a�,� �a�d�j�u�n�t�o� �l�o�s� �p�e�r�m�i�s�o�s� �q�u�e� �a�p�l�i�c�a�n� �p�a�r�a� �e�s�t�e� �e�s�c�e�n�a�r�i�o�.� �

���`�p�h�p�

�$�p�e�r�m�i�s�s�i�o�n� �=� �P�e�r�m�i�s�s�i�o�n�:�:�c�r�e�a�t�e�(�[�

� � � � �'�n�a�m�e�'� �=�>� �'�S�h�o�w� �o�w�n� �u�s�e�r�'�,�

� � � � �'�s�l�u�g�'� �=�>� �'�u�s�e�r�o�w�n�.�s�h�o�w�'�,�

� � � � �'�d�e�s�c�r�i�p�t�i�o�n�'� �=�>� �'�A� �u�s�e�r� �c�a�n� �s�e�e� �o�w�n� �u�s�e�r�'�,�

�]�)�;� � � � � � � � �

�$�p�e�r�m�i�s�s�i�o�n�_�a�l�l�[�]� �=� �$�p�e�r�m�i�s�s�i�o�n�-�>�i�d�;�

�$�p�e�r�m�i�s�s�i�o�n� �=� �P�e�r�m�i�s�s�i�o�n�:�:�c�r�e�a�t�e�(�[�

� � � � �'�n�a�m�e�'� �=�>� �'�E�d�i�t� �o�w�n� �u�s�e�r�'�,�

� � � � �'�s�l�u�g�'� �=�>� �'�u�s�e�r�o�w�n�.�e�d�i�t�'�,�

� � � � �'�d�e�s�c�r�i�p�t�i�o�n�'� �=�>� �'�A� �u�s�e�r� �c�a�n� �e�d�i�t� �o�w�n� �u�s�e�r�'�,�

�]�)�;�

���`�

�2�.� �A�d�j�u�n�t�o� �u�n�a� �m�u�e�s�t�r�a� �d�e� �c�o�m�o� �d�e�b�e� �d�e� �r�e�a�l�i�z�a�r�s�e� �l�a� �v�a�l�i�d�a�c�i���n� �d�e� �l�a� �p�o�l���t�i�c�a� �e�n� �e�l� �c�o�n�t�r�o�l�a�d�o�r� �d�e�l� �u�s�u�a�r�i�o� �o� �e�n� �e�l� �q�u�e� �e�n�t�e�n�d�a�m�o�s�.� �E�n� �n�u�e�s�t�r�o� �c�a�s�o� �e�n� �e�l� �U�s�e�r�C�o�n�t�r�o�l�l�e�r�,� �p�o�n�d�r�e�m�o�s� �l�o�s� �m���t�o�d�o�s� �q�u�e� �a�p�l�i�c�a� �p�a�r�a� �l�o�s� �p�e�r�m�i�s�o�s� �p�u�e�s�t�o�s� �e�n� �l�a� �s�e�c�c�i���n� �a�n�t�e�r�i�o�r�:� � �

� � � � �-� �u�s�e�r�o�u�n�.�e�d�i�t� �=� �e�d�i�t�a�r� �s�u� �p�r�o�p�i�o� �u�s�u�a�r�i�o�

� � � � �-� �u�s�e�r�o�u�n�.�s�h�o�w� �=� �v�e�r� �s�u� �p�r�o�p�i�o� �u�s�u�a�r�i�o�

���`�p�h�p�

� � � � �p�u�b�l�i�c� �f�u�n�c�t�i�o�n� �s�h�o�w�(�U�s�e�r� �$�u�s�e�r�)�

� � � � �{� � � �

� � � � � � � � �/�*�

� � � � � � � � �A�q�u��� �e�s�t�a�m�o�s� �t�r�a�b�a�j�a�n�d�o� �c�o�n� �l�a�s� �p�o�l���t�i�c�a�s� �y� �p�o�r� �e�n�d�e�,� �e�s�t�a�m�o�s�

� � � � � � � � �r�e�a�l�i�z�a�n�d�o� �d�o�s� �v�a�l�i�d�a�c�i�o�n�e�s�:� �1�,� �c�o�n� �e�l� �u�s�e�r�.�s�h�o�w� �(�E�n� �e�s�t�e� �l�o� �q�u�e�

� � � � � � � � �l�o�g�r�a�m�o�s� �e�s� �q�u�e� �s�i� �t�i�e�n�e�n� �e�l� �a�c�c�e�s�o� �g�l�o�b�a�l� �u�s�e�r�.�s�h�o�w� �p�u�e�d�e� �v�e�r� �

� � � � � � � � �t�o�d�o�s� �l�o�s� �u�s�u�a�r�i�o�s� �i�n�c�l�u�y�e�n�d�o� �s�u� �p�r�o�p�i�o� �u�s�u�a�r�i�o�)� �y� �2�,� �u�s�e�r�o�w�n�.�s�h�o�w� �

� � � � � � � � �(�E�n� �e�l� �c�u�a�l� �v�a�m�o�s� �a� �v�a�l�i�d�a�r� �s�i� �n�o� �t�i�e�n�e� �e�l� �u�s�e�r�.�s�h�o�w�,� �v�a� �a� �r�e�v�i�s�a�r� �

� � � � � � � � �s�i� �t�i�e�n�e� �c�o�m�o� �s�e�g�u�n�d�o� �p�e�r�m�i�s�o� �e�l� �u�s�e�r�o�w�n�.�s�h�o�w� �y� �s�i� �l�o� �t�i�e�n�e�,� �e�l� �

� � � � � � � � �p�o�d�r��� �v�e�r� �s�u� �p�r�o�p�i�o� �u�s�u�a�r�i�o�,� �d�e� �l�o� �c�o�n�t�r�a�r�i�o�,� �l�e� �m�o�s�t�r�a�r��� �a�c�c�e�s�o� �d�e�n�e�g�a�d�o�)�.�

� � � � � � � � �*�/�

� � � � � � � � �$�t�h�i�s�-�>�a�u�t�h�o�r�i�z�e�(�'�v�i�e�w�'�,� �[�$�u�s�e�r�,� �[�'�u�s�e�r�.�s�h�o�w�'�,�'�u�s�e�r�o�w�n�.�s�h�o�w�'�]� �]�)�;�

� � � � � � � � �$�r�o�l�e�s�=� �R�o�l�e�:�:�o�r�d�e�r�B�y�(�'�n�a�m�e�'�)�-�>�g�e�t�(�)�;�

� � � � � � � � �/�/�r�e�t�u�r�n� �$�r�o�l�e�s�;�

� � � � � � � � �r�e�t�u�r�n� �v�i�e�w�(�'�u�s�e�r�.�v�i�e�w�'�,� �c�o�m�p�a�c�t�(�'�r�o�l�e�s�'�,� �'�u�s�e�r�'�)�)�;�

� � � � �}� � �

� � � � �.�.�.�

� � � � �p�u�b�l�i�c� �f�u�n�c�t�i�o�n� �e�d�i�t�(�U�s�e�r� �$�u�s�e�r�)�

� � � � �{�

� � � � � � � � �/�*�

� � � � � � � � � �A�q�u��� �e�s�t�a�m�o�s� �t�r�a�b�a�j�a�n�d�o� �c�o�n� �l�a�s� �p�o�l���t�i�c�a�s� �y� �p�o�r� �e�n�d�e�,� �e�s�t�a�m�o�s�

� � � � � � � � � �r�e�a�l�i�z�a�n�d�o� �d�o�s� �v�a�l�i�d�a�c�i�o�n�e�s�:� �1�,� �c�o�n� �e�l� �u�s�e�r�.�e�d�i�t� �(�E�n� �e�s�t�e� �l�o� �q�u�e� �

� � � � � � � � � �l�o�g�r�a�m�o�s� �e�s� �q�u�e� �s�i� �t�i�e�n�e�n� �e�l� �a�c�c�e�s�o� �g�l�o�b�a�l� �u�s�e�r�.�e�d�i�t� �p�u�e�d�e� �e�d�i�t�a�r�

� � � � � � � � � �t�o�d�o�s� �l�o�s� �u�s�u�a�r�i�o�s� �i�n�c�l�u�y�e�n�d�o� �s�u� �p�r�o�p�i�o� �u�s�u�a�r�i�o�)� �y� �2�,� �u�s�e�r�o�w�n�.�e�d�i�t� �

� � � � � � � � � �(�E�n� �e�l� �c�u�a�l� �v�a�m�o�s� �a� �v�a�l�i�d�a�r� �s�i� �n�o� �t�i�e�n�e� �e�l� �u�s�e�r�.�e�d�i�t�,� �v�a� �a� �r�e�v�i�s�a�r� �

� � � � � � � � � �s�i� �t�i�e�n�e� �c�o�m�o� �s�e�g�u�n�d�o� �p�e�r�m�i�s�o� �e�l� �u�s�e�r�o�w�n�.�e�d�i�t� �y� �s�i� �l�o� �t�i�e�n�e�,� �e�l� �

� � � � � � � � � �p�o�d�r��� �e�d�i�t�a�r� �s�u� �p�r�o�p�i�o� �u�s�u�a�r�i�o�,� �d�e� �l�o� �c�o�n�t�r�a�r�i�o�,� �l�e� �m�o�s�t�r�a�r��� �

� � � � � � � � � �a�c�c�e�s�o� �d�e�n�e�g�a�d�o�)�.�

� � � � � � � � �*�/�

� � � � � � � � �$�t�h�i�s�-�>�a�u�t�h�o�r�i�z�e�(�'�u�p�d�a�t�e�'�,� �[�$�u�s�e�r�,� �[�'�u�s�e�r�.�e�d�i�t�'�,�'�u�s�e�r�o�w�n�.�e�d�i�t�'�]� �]�)�;�

� � � � � � � � �$�r�o�l�e�s�=� �R�o�l�e�:�:�o�r�d�e�r�B�y�(�'�n�a�m�e�'�)�-�>�g�e�t�(�)�;�

� � � � � � � � �/�/�r�e�t�u�r�n� �$�r�o�l�e�s�;�

� � � � � � � � �r�e�t�u�r�n� �v�i�e�w�(�'�u�s�e�r�.�e�d�i�t�'�,� �c�o�m�p�a�c�t�(�'�r�o�l�e�s�'�,� �'�u�s�e�r�'�)�)�;�

� � � � �}�

���`�

�3�.� �P�a�r�a� �q�u�e� �l�o� �a�n�t�e�r�i�o�r� �f�u�n�c�i�o�n�e� �c�o�r�r�e�c�t�a�m�e�n�t�e�,� �d�e�b�e�m�o�s� �d�e� �h�a�c�e�r� �a�l�g�u�n�o�s� �a�j�u�s�t�e�s� �e�n� �e�l� �a�r�c�h�i�v�o� ���a�p�p�/�P�r�o�v�i�d�e�r�s�/�A�u�t�h�S�e�r�v�i�c�e�P�r�o�v�i�d�e�r�.�p�h�p��� �e�n� �n�u�e�s�t�r�o� �c�a�s�o� �v�a�m�o�s� �a� �o�b�s�e�r�v�a�r� �e�s�t�e� �a�r�c�h�i�v�o� �u�b�i�c�a�d�o� �e�n� ���s�r�c�/�A�u�t�h�S�e�r�v�i�c�e�P�r�o�v�i�d�e�r�.�p�h�p���.�

�E�n� �e�l� �e�j�e�m�p�l�o� �q�u�e� �t�i�e�n�e� �n�u�e�s�t�r�o� �m���d�u�l�o�,� �n�o�s�o�t�r�o�s� �q�u�e�r�e�m�o�s� �i�m�p�l�e�m�e�n�t�a�r� �u�n�a� �p�o�l�i�t�i�c�a� �a�l� �m�o�d�e�l�o� �U�s�e�r�,� �y� �p�o�r� �e�n�d�e�,� �u�s�t�e�d�e�s� �o�b�s�e�r�v�a�r���n� �q�u�e� �e�s�t�a�m�o�s� �u�s�a�n�d�o� ��A�p�p�\�U�s�e�r�� �y� � ��A�p�p�\�P�o�l�i�c�i�e�s�\�U�s�e�r�P�o�l�i�c�y��.�

���`�p�h�p�

�n�a�m�e�s�p�a�c�e� �J�h�o�n�a�t�a�n�f�d�e�z�\�J�h�o�n�a�t�a�n�P�e�r�m�i�s�o�s�;�

�u�s�e� �I�l�l�u�m�i�n�a�t�e�\�F�o�u�n�d�a�t�i�o�n�\�S�u�p�p�o�r�t�\�P�r�o�v�i�d�e�r�s�\�A�u�t�h�S�e�r�v�i�c�e�P�r�o�v�i�d�e�r� �a�s� �S�e�r�v�i�c�e�P�r�o�v�i�d�e�r�;�

�u�s�e� �I�l�l�u�m�i�n�a�t�e�\�S�u�p�p�o�r�t�\�F�a�c�a�d�e�s�\�G�a�t�e�;�

�u�s�e� �A�p�p�\�U�s�e�r�;� �/�/�d�e�b�e�m�o�s� �a�g�r�e�g�a�r� �e�l� �m�o�d�e�l�o� �q�u�e� �v�a�m�o�s� �a� �u�s�a�r�

�u�s�e� �A�p�p�\�P�o�l�i�c�i�e�s�\�U�s�e�r�P�o�l�i�c�y�;� �/�/�d�e�b�e�m�o�s� �a�g�r�e�g�a�r� �u�n�a� �p�o�l���t�i�c�a�

�c�l�a�s�s� �A�u�t�h�S�e�r�v�i�c�e�P�r�o�v�i�d�e�r� �e�x�t�e�n�d�s� �S�e�r�v�i�c�e�P�r�o�v�i�d�e�r�

�{�

� � � � �/���

� � � � � �*� �T�h�e� �p�o�l�i�c�y� �m�a�p�p�i�n�g�s� �f�o�r� �t�h�e� �a�p�p�l�i�c�a�t�i�o�n�.�

� � � � � �*�

� � � � � �*� �@�v�a�r� �a�r�r�a�y�

� � � � � �*�/�

� � � � �p�r�o�t�e�c�t�e�d� �$�p�o�l�i�c�i�e�s� �=� �[�

� � � � � � � � � �/�*�

� � � � � � � � � � � � �D�e�b�e�m�o�s� �d�e�c�i�r�l�e� �a� �l�a�r�a�v�e�l� �q�u�e� �l�a� �p�o�l���t�i�c�a�:�

� � � � � � � � � � � � �U�s�e�r�P�o�l�i�c�y� �s�e� �v�a� �a� �a�p�l�i�c�a�r� �a�l� �m�o�d�e�l�o� �U�s�e�r�.�

� � � � � � � � � �*�/�

� � � � � � � � � �U�s�e�r�:�:�c�l�a�s�s� �=�>� �U�s�e�r�P�o�l�i�c�y�:�:�c�l�a�s�s�,�

� � � � �]�;�

� � � � �/���

� � � � � �*� �R�e�g�i�s�t�e�r� �a�n�y� �a�u�t�h�e�n�t�i�c�a�t�i�o�n� �/� �a�u�t�h�o�r�i�z�a�t�i�o�n� �s�e�r�v�i�c�e�s�.�

� � � � � �*�

� � � � � �*� �@�r�e�t�u�r�n� �v�o�i�d�

� � � � � �*�/�

� � � � �p�u�b�l�i�c� �f�u�n�c�t�i�o�n� �b�o�o�t�(�)�

� � � � �{�

� � � � � � � � �/��D�e�s�d�e� �a�q�u����/�

� � � � � � � � �$�t�h�i�s�-�>�r�e�g�i�s�t�e�r�P�o�l�i�c�i�e�s�(�)�;�

� � � � � � � � �G�a�t�e�:�:�d�e�f�i�n�e�(�'�h�a�v�e�a�c�c�e�s�s�'�,� �f�u�n�c�t�i�o�n� �(�U�s�e�r� �$�u�s�e�r�,� �$�p�e�r�m�)�{�

� � � � � � � � � � � � �/�/�d�d�(�$�p�e�r�m�)�;�

� � � � � � � � � � � � �r�e�t�u�r�n� �$�u�s�e�r�-�>�h�a�v�e�P�e�r�m�i�s�s�i�o�n�(�$�p�e�r�m�)�;� �

� � � � � � � � � � � � �/�/�r�e�t�u�r�n� �$�p�e�r�m�;�

� � � � � � � � �}�)�;�

� � � � � � � � �/��H�a�s�t�a� �a�q�u����/�

� � � � �}�

�}�

���`�

�E�n� �e�l� �m���t�o�d�o� �b�o�o�t� �d�e�l� �a�r�c�h�i�v�o� �a�n�t�e�r�i�o�r�,� �e�s�t��� �e�l� �c�o�r�a�z���n� �d�e�l� �p�a�q�u�e�t�e� �y� �p�o�r� �e�n�d�e�,� �e�s� �n�e�c�e�s�i�a�r�i�o� �q�u�e� �e�s�t�e� �c���d�i�g�o� �e�s�t��� �u�n�i�c�a�m�e�n�t�e� �e�n� �e�s�t�e� �a�r�c�h�i�v�o� �y� �n�o� �e�n� �l�o�s� �a�r�c�h�i�v�o�s� �d�e� �L�a�r�a�v�e�l�.�

�L�o� �q�u�e� �h�a�c�e� �e�s�t�e� �p�a�q�u�e�t�e� �e�s� �r�e�c�i�b�i�r� �d�o�s� �p�a�r���m�e�t�r�o�s� �u�n�o� �p�a�r�a� �e�l� �u�s�u�a�r�i�o� �q�u�e� �e�s�t��� �l�o�g�u�e�a�d�o� �a�c�t�u�a�l�m�e�n�t�e� �y� �e�l� �p�e�r�m�i�s�o� �q�u�e� �s�e� �n�e�c�e�s�i�t�a�.� �

�4�.� �V�a�m�o�s� �a� �v�e�r�i�f�i�c�a�r� �e�l� �a�r�c�h�i�v�o� �U�s�e�r�P�o�l�i�c�y�:�

���`�p�h�p�

�n�a�m�e�s�p�a�c�e� �A�p�p�\�P�o�l�i�c�i�e�s�;�

�u�s�e� �A�p�p�\�U�s�e�r�;�

�u�s�e� �I�l�l�u�m�i�n�a�t�e�\�A�u�t�h�\�A�c�c�e�s�s�\�H�a�n�d�l�e�s�A�u�t�h�o�r�i�z�a�t�i�o�n�;�

�c�l�a�s�s� �U�s�e�r�P�o�l�i�c�y�

�{�

� � � � �u�s�e� �H�a�n�d�l�e�s�A�u�t�h�o�r�i�z�a�t�i�o�n�;�

� � � � �.�.�.�

� � � � �p�u�b�l�i�c� �f�u�n�c�t�i�o�n� �u�p�d�a�t�e�(�U�s�e�r� �$�u�s�e�r�a�,� �U�s�e�r� �$�u�s�e�r�,� �$�p�e�r�m�=�n�u�l�l�)�

� � � � �{�

� � � � � � � � �i�f� �(�$�u�s�e�r�a�-�>�h�a�v�e�P�e�r�m�i�s�s�i�o�n�(�$�p�e�r�m�[�0�]�)�)�{�

� � � � � � � � � � � � �r�e�t�u�r�n� �t�r�u�e�;�

� � � � � � � � �}�e�l�s�e� � �

� � � � � � � � �i�f� �(�$�u�s�e�r�a�-�>�h�a�v�e�P�e�r�m�i�s�s�i�o�n�(�$�p�e�r�m�[�1�]�)�)�{�

� � � � � � � � � � � � �r�e�t�u�r�n� �$�u�s�e�r�a�-�>�i�d� �=�=�=� �$�u�s�e�r�-�>�i�d�;�

� � � � � � � � �}�

� � � � � � � � �e�l�s�e� �{�

� � � � � � � � � � � � �r�e�t�u�r�n� �f�a�l�s�e�;�

� � � � � � � � �}�

� � � � �}�

� � � � �.�.�.�

� � � � �p�u�b�l�i�c� �f�u�n�c�t�i�o�n� �v�i�e�w�(�U�s�e�r� �$�u�s�e�r�a�,� �U�s�e�r� �$�u�s�e�r�,� �$�p�e�r�m�=�n�u�l�l�)�

� � � � �{�

� � � � � � � � �i�f� �(�$�u�s�e�r�a�-�>�h�a�v�e�P�e�r�m�i�s�s�i�o�n�(�$�p�e�r�m�[�0�]�)�)�{�

� � � � � � � � � � � � �r�e�t�u�r�n� �t�r�u�e�;�

� � � � � � � � �}�e�l�s�e� � �

� � � � � � � � �i�f� �(�$�u�s�e�r�a�-�>�h�a�v�e�P�e�r�m�i�s�s�i�o�n�(�$�p�e�r�m�[�1�]�)�)�{�

� � � � � � � � � � � � �r�e�t�u�r�n� �$�u�s�e�r�a�-�>�i�d� �=�=�=� �$�u�s�e�r�-�>�i�d�;�

� � � � � � � � �}�

� � � � � � � � �e�l�s�e� �{�

� � � � � � � � � � � � �r�e�t�u�r�n� �f�a�l�s�e�;�

� � � � � � � � �}�

� � � � �}�

�}�

���`�

�E�n� �e�l� �a�r�c�h�i�v�o� �a�n�t�e�r�i�o�r�,� �e�n�c�o�n�t�r�a�r�e�m�o�s� �l�a� �f�o�r�m�a� �c�o�r�r�e�c�t�a� �d�e� �c�o�m�o� �t�r�a�b�a�j�a�r� �l�a�s� �p�o�l���t�i�c�a�s� �e�n� �e�s�t�e� �p�a�q�u�e�t�e�,� �y� �l�o� �q�u�e� �h�a�c�e� �e�s� �l�o� �s�i�g�u�i�e�n�t�e�:�

�-� �R�e�c�i�b�e� �3� �p�a�r�a�m�e�t�r�o�s�:� �

� � � � �-� �E�l� �u�s�u�a�r�i�o� �a�c�t�u�a�l� �q�u�e� �e�s�t��� �l�o�g�u�e�a�d�o�,�

� � � � �-� �E�l� �u�s�u�a�r�i�o� �q�u�e� �l�e� �e�s�t�a�m�o�s� �p�a�s�a�n�d�o� �e�n� �e�l� �c�u�a�l� �q�u�e�r�e�m�o�s� �r�e�a�l�i�z�a�r� �l�a� �v�a�l�i�d�a�c�i���n� �p�a�r�a� �s�a�b�e�r� �s�i� �p�u�e�d�e� �o� �n�o� �t�e�n�e�r� �e�l� �a�c�c�e�s�o� �

� � � � �-� �L�o�s� �p�e�r�m�i�s�o�s� �d�e� �l�a� �s�e�c�c�i���n� �1� �d�e� �l�a�s� �p�o�l���t�i�c�a�s�.�

�O�b�s�e�r�v�e�m�o�s� �d�e�t�e�n�i�d�a�m�e�n�t�e� �l�o� �q�u�e� �h�a�c�e� �e�l� �s�i�g�u�i�e�n�t�e� �c���d�i�g�o�:�

���`�p�h�p�

�/�*�c�o�n�f�i�r�m�a�m�o�s� �s�i� �t�i�e�n�e� �e�l� �a�c�c�e�s�o� �g�l�o�b�a�l� �c�o�m�o� �p�o�r� �e�j�e�m�p�l�o� �u�s�e�r�.�e�d�i�t� �y� �s�i� �l�o� �t�i�e�n�e� �r�e�t�o�r�n�o� �t�r�u�e� �p�a�r�a� �q�u�e� �m�e� �p�e�r�m�i�t�a� �e�l� �a�c�c�e�s�o�

�*�/�

�i�f� �(�$�u�s�e�r�a�-�>�h�a�v�e�P�e�r�m�i�s�s�i�o�n�(�$�p�e�r�m�[�0�]�)�)�{�

� � �r�e�t�u�r�n� �t�r�u�e�;�

�}�

�/�*� �d�e� �l�o� �c�o�n�t�r�a�r�i�o�,� �s�i� �t�i�e�n�e� �e�l� �a�c�c�e�s�o� �u�s�e�r�o�w�n�.�e�d�i�t�,� �e�l� �c�u�a�l� �e�s� �u�s�u�a�d�o�

�p�a�r�a� �s�a�b�e�r� �s�i� �e�l� �u�s�u�a�r�i�o� �p�u�e�d�e� �e�d�i�t�a�r� �s�u� �p�r�o�p�i�o� �r�e�g�i�s�t�r�o�,� �e�n�t�o�n�c�e�s�

�h�a�c�e�m�o�s� �u�n�a� �v�a�l�i�d�a�c�i���n� �p�a�r�a� �s�a�b�e�r� �s�i� �e�l� �u�s�u�a�r�i�o� �q�u�e� �e�s�t��� �l�o�g�u�e�a�d�o�

�p�u�e�d�e� �e�s�t��� �a�c�c�e�d�i�e�n�d�o� �a� �s�u� �p�r�o�p�i�o� �r�e�g�i�s�t�r�o�.� �S�i� �e�s� �i�g�u�a�l� �e�l� �i�d� �d�e�l� �u�s�u�a�r�i�o�

�e�n�t�o�n�c�e�s� �r�e�t�o�r�n�a�r��� �t�r�u�e� �y� �l�o� �d�e�j�a�r��� �p�a�s�a�r�,� �s�i� �n�o� �e�s� �i�g�u�a�l�

�r�e�t�o�r�n�a�r��� �f�a�l�s�e�.�

�*�/�

�e�l�s�e� �i�f� �(�$�u�s�e�r�a�-�>�h�a�v�e�P�e�r�m�i�s�s�i�o�n�(�$�p�e�r�m�[�1�]�)�)�{�

� � �r�e�t�u�r�n� �$�u�s�e�r�a�-�>�i�d� �=�=�=� �$�u�s�e�r�-�>�i�d�;�

�}�

�e�l�s�e� �{�

� � �r�e�t�u�r�n� �f�a�l�s�e�;�

�}�

���`�

�#�#� �B�l�i�n�d�a�r� �e�n� �a�r�c�h�i�v�o�s� �B�l�a�d�e�.�

�S�u�p�o�n�g�a�m�o�s� �q�u�e� �t�e�n�e�m�o�s� �e�l� �s�i�g�u�i�e�n�t�e� �p�e�r�m�i�s�o�:�

���`�p�h�p�

�$�p�e�r�m�i�s�s�i�o�n� �=� �P�e�r�m�i�s�s�i�o�n�:�:�c�r�e�a�t�e�(�[�

� � � �'�n�a�m�e�'� �=�>� �'�C�r�e�a�t�e� �r�o�l�e�'�,�

� � � �'�s�l�u�g�'� �=�>� �'�r�o�l�e�.�c�r�e�a�t�e�'�,�

� � � �'�d�e�s�c�r�i�p�t�i�o�n�'� �=�>� �'�A� �u�s�e�r� �c�a�n� �c�r�e�a�t�e� �r�o�l�e�'�,�

�]�)�;�

���`�

�E�n� �b�l�a�d�e� �n�o�s�o�t�r�o�s� �p�o�d�e�m�o�s� �u�t�i�l�i�z�a�r� �l�a�s� �d�i�r�e�c�t�i�v�a�s� ��� �@�c�a�n��� �y� � ���@�e�n�d�c�a�n��� �p�a�r�a� �e�s�t�o�.� �A�d�j�u�n�t�o� �u�n� �e�j�e�m�p�l�o� �d�e� �s�u� �u�s�o�:�

���`�h�t�m�l�

�@�c�a�n�(�'�h�a�v�e�a�c�c�e�s�s�'�,�'�r�o�l�e�.�c�r�e�a�t�e�'�)�

� � � � �<�a� �h�r�e�f�=�"�{�{�r�o�u�t�e�(�'�r�o�l�e�.�c�r�e�a�t�e�'�)�}�}�"� �

� � � � � � � �c�l�a�s�s�=�"�b�t�n� �b�t�n�-�p�r�i�m�a�r�y� �f�l�o�a�t�-�r�i�g�h�t�"�

� � � � �>�C�r�e�a�t�e�

� � � � �<�/�a�>�

�@�e�n�d�c�a�n�

���`�

�C�o�m�o� �p�o�d�e�m�o�s� �o�b�s�e�r�v�a�r�,� �s�o�l�o� �t�e�n�e�m�o�s� �q�u�e� �e�s�c�r�i�b�i�r� �d�o�s� �p�a�r�a�m�e�t�r�o�s�:�

�-� �s�i�e�m�p�r�e� �d�e�b�e�m�o�s� �u�s�a�r�:� ��h�a�v�e�a�c�c�e�s�s�� �c�o�m�o� �p�r�i�m�e�r� �p�a�r�a�m�e�t�r�o�.�

�-� �e�l� �s�l�u�g� �d�e�l� �p�e�r�m�i�s�o� �q�u�e� �q�u�e�r�e�m�o�s� �v�a�l�i�d�a�r� �y� �s�i� �t�i�e�n�e� �a�c�c�e�s�o�,� �l�o� �m�o�s�t�r�a�r��� �y� �s�i� �n�o� �t�i�e�n�e� �a�c�c�e�s�o� �n�o� �l�o� �m�o�s�t�r�a�r���.�

�#�#� �C�o�n�t�r�i�b�u�c�i�o�n�e�s�

�L�e� �d�o�y� �l�a�s� �g�r�a�c�i�a�s� �a� �D�i�o�s� �q�u�e� �m�e� �a�y�u�d��� �a� �c�r�e�a�r� �e�s�t�e� �p�a�q�u�e�t�e� �p�a�r�a� �l�a� �c�o�m�u�n�i�d�a�d�.� �

�D�i�o�s� �l�e�s� �b�e�n�d�i�g�a�.� � �

�#�#� �L�i�c�e�n�c�i�a�

�[�M�I�T�]�(�.�/�L�I�C�E�N�S�E�.�m�d�)�